دکتر آی تی

وب سایت شخصی سهیل محمدیان- مترجم کتاب های کودکان و بزرگسالان، متخصص حوزه ی آی تی و شبکه

دکتر آی تی

وب سایت شخصی سهیل محمدیان- مترجم کتاب های کودکان و بزرگسالان، متخصص حوزه ی آی تی و شبکهباز هم حفرهی امنیتی VMWare!

سلام!

آقا این VMWare هم ما رو رسوا کرده، هم خودش رو!  دوباره گزارش شده که یه حفرهی امنیتی داره که اگه vCenter شما به اینترنت

دسترسی داشته باشه، هکرها میتونن خیلی راحت، به صورت Remote به سرور شما

دسترسی پیدا کنن! جالب قضیه اینجاست که چون اکثر ادمینها از طریق همین کنسول زیرساختهای شبکهشون رو مدیریت میکنن (مثل سرورها و سوییچهای مجازی و استوریجها و ...)، این داستان خیلییییی خطرناک میشه! فقط کافیه که مثل مورد قبلی، هکرها هاردهای مجازی شما رو encrypt کنن و ازتون باج بخوان! هیچی دیگه! یا باید پول رو بدین، یا باید از اول زیرساختهای شبکهتون رو ایجاد کنین!

دوباره گزارش شده که یه حفرهی امنیتی داره که اگه vCenter شما به اینترنت

دسترسی داشته باشه، هکرها میتونن خیلی راحت، به صورت Remote به سرور شما

دسترسی پیدا کنن! جالب قضیه اینجاست که چون اکثر ادمینها از طریق همین کنسول زیرساختهای شبکهشون رو مدیریت میکنن (مثل سرورها و سوییچهای مجازی و استوریجها و ...)، این داستان خیلییییی خطرناک میشه! فقط کافیه که مثل مورد قبلی، هکرها هاردهای مجازی شما رو encrypt کنن و ازتون باج بخوان! هیچی دیگه! یا باید پول رو بدین، یا باید از اول زیرساختهای شبکهتون رو ایجاد کنین!

این هم شرح اصلی خبر، به منبعیت (!) وبسایت BleepingComputer:

هکرها شدیداً به دنبال سرورهای VMware vCenter که به اینترنت متصل هستند و وصلهی امنیتی مربوط به دسترسی کنترل از راه دور (RCE) را دریافت نکردهاند، هستند. این حفره که وصلهی امنیتی مربوط به آن چند روز پیش توسط شرکت VMware ارائه شد، بر روی تمام سرورهای vCenter وجود دارد. فعالیتهای هکرها در خصوص پیدا کردن سرورهای آسیبپذیر، روز جمعه 4 ژوئن 2021 (مصادف با 14 خرداد 1400 هجری شمسی!) توسط شرکت امنیتی Bad Packets کشف و روز شنبه نیز توسط کوین بیمونت، متخصص امنیت شبکه تأیید شد.

محققین حوزهی امنیت نیز کد PoC مربوط به این حفرهی امنیتی که از راه دور (RCE) اجرا میشود و حفرهی امنیتی VMware vCenter را هدف میگیرد، با نام CVE-2021-21985 توسعه داده و منتشر کردند. با توجه به آمار موتور جستجوی تخصصی دستگاههای متصل به اینترنت (shodan) در حال حاضر، هزاران سرور vCenter از طریق اینترنت در دسترس بوده که میتوانند از طریق این حفرهی امنیتی، به راحتی آلوده شوند.

پیشتر نیز، پس از معرفی کد PoC دیگری توسط محققین امنیت که مشکل امنیتی RCE مربوط به سرورهای vCenter را معرفی کردهبود (CVE-2021-21972)، هکرها به طور گسترده به دنبال سرورهای آسیبپذیر بودند.

مهاجمین ناشناس میتواند از راه دور، با استفاده از حملاتی نه چندان پیچیده و بینیاز از حضور کاربر، از این حفرهی امنیتی سوءاستفاده کنند. از آنجا که واحد IT و Adminهای شبکه از سرور VMware vCenter برای کنترل سرورها و زیرساختهای شبکهی خود استفاده میکنند، در صورت موفقیتآمیز بودن این حمله، هکرها توانایی کنترل تمامی شبکهی قربانی را خواهند داشت.

شرکت VMware اعلام کرده است: «vSphere Client (HTML5) به دلیل عدم وجود اعتبارسنجی ورودی در پلاگین Virtual SAN Health که به صورت پیشفرض در vCenter فعال بوده، دارای حفرهی امنیتی کنترل از راه دور میباشد. پلاگین Virtual SAN Health، بدون توجه به وجود یا عدم وجود vSAN در مجموعه، به طور پیشفرض در تمامی سرورهای vCenter فعال است.»

شرکت VMware پس از ارائهی وصلهی امنیتی که به دنبال تأیید حفرهی امنیتی CVE-2021-21985 ارائه شده بود، اعلام کرد: «این آپدیت، آسیبپذیری امنیتی سرورها را رفع خواهد کرد و باید در اولین فرصت، بر روی سرورها نصب گردد. این حفرهی امنیتی، فارغ از وجود vSAN، به تمامی کاربران شبکه اجازه میدهد که به سرور vCenter دسترسی پیدا کنند.»

* امکان وقوع حملات باجافزاری

شرکت VMware به مشتریان خود هشدار داد که به دلیل امکان وقوع حملات باجافزاری از این طریق، فوراً اقدام به آپدیت سیستمهای خود کنند. برای نشان دادن اهمیت نصب وصلهی امنیتی vCetner در اولین فرصت ممکن، باید به این نکته اشاره کرد که چندی پیش، وجود حفرهی امنیتی مشابه در محصولات VMware باعث آلوده شدن شبکههای مهمی به باجافزارها شده بود.

گروههای باجافزاری مختلفی مانند Darkside، RansomExx، و Babuk Locker پیشتر از طریق حفرهای امنیتی موجود در VMware و ESXi اقدام به رمزنگاری (encrypt) هارددیسکهای سازمانهای مختلفی کرده بودند.

در خصوص باجافزارها، شرکت VMware پیشنهاد میدهد: «هنگامی که صحبت از باجافزارها به میان میآید، بهتر است فرض کنیم که مهاجمین هماکنون نیز در قسمتی از شبکه، بر روی دسکتاپ و یا حتی در حال کنترل یک کاربر هستند. به همین دلیل است که ما تأکید میکنیم به محض ارائهی یک وصلهی امنیتی، اقدام به نصب آن کنید.»

شرکت VMware برای کاربرانی که قادر نیستند به سرعت اقدام به نصب وصلهی امنیتی مورد نظر کنند، در وبسایت خود (غیر فعال کردن پلاگینها) مراحل غیرفعال کردن این پلاگین را قرار داده که کاربران را از حملات احتمالی مهاجمین محافظت کند.

خلاصه اینکه خیلی مراقب باشین!

بازگشت به IT؛ ماشین های مجازی!

سلام!

دوباره برمیگردیم به دنیای IT!

چیزی که امروز میخوام براتون بگم، دو تا نکتهی کنکوری (!) هست که شاید به درد دوستان حرفهای مجازیسازی نخوره؛ امّا امیدوارم که برای کسانی که تازه پا به دنیای مجازیسازی گذاشتهن (منجمله خود بنده!) مفید باشه؛ ان شا الله! (البته فعلاً یک نکته رو میگم، نکتهی بعدی در جلسات آتی!)

خب؛ بریم سر وقت نکتهی اول:

موقعی که توی محیط VMWare یک ماشین مجازی تعریف میکنید و میخواید برای اولین بار روی اون ویندوز نصب کنید، مشکلی نیست! امّا اگه بخواید ویندوز اون ماشین مجازی رو به هر دلیلی عوض کنید، متوجه میشید که موقع بوت شدن ماشین مجازی، چیزی به نام ترتیب بوت شدن وجود نداره و سیستم قبل از اینکه توسط Device نوری شما (CD-ROM مجازی) بوت بشه، مستقیم از طریق هارد بوت میشه و ویندوز میاد بالا!

امّا داستان اینطور که به نظر میرسه نیست! موقع بوت شدن، پیغامی مبنی بر انتخاب دستی محیط بوت نمایش داده میشه، ولی به طور پیشفرض، زمان نمایش این پیام 100 میلی ثانیهست! (یعنی 1 دهم ثانیه!  ) مسلماً توی این زمان نمیشه منوی بوت رو انتخاب کرد! پس چه کنیم؟ عرض میکنم:

) مسلماً توی این زمان نمیشه منوی بوت رو انتخاب کرد! پس چه کنیم؟ عرض میکنم:

آموزش حذف کردن و افزودن قفل سختافزاری در محیط مجازی VMware

سلام!

امروز میخوام موضوعی رو آموزش بدم که چند روز پیش توی شرکت باهاش برخورد داشتم و بهم کمک کرد. شاید به درد شما هم بخوره!

همونطور که میدونید، یک سری از نرمافزارها برای اجرا به قفل سختافزاری نیاز دارن. توی سرورهای فیزیکی، قفل سختافزاری رو به پورت یو.اس.بی (USB) متصل میکنیم و قفل شناخته میشه و تمام! امّا شاید براتون سؤال باشه که این فرایند توی سرورهای مجازی به چه صورتی اتفاق میفته. امروز میخوام این مبحث رو براتون به زبان ساده توضیح بدم:

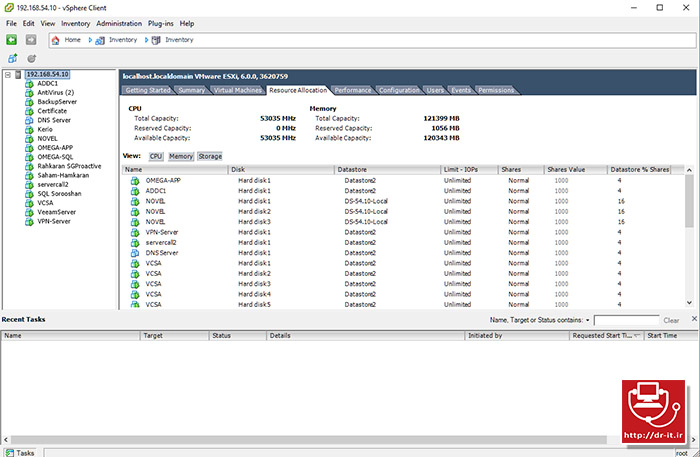

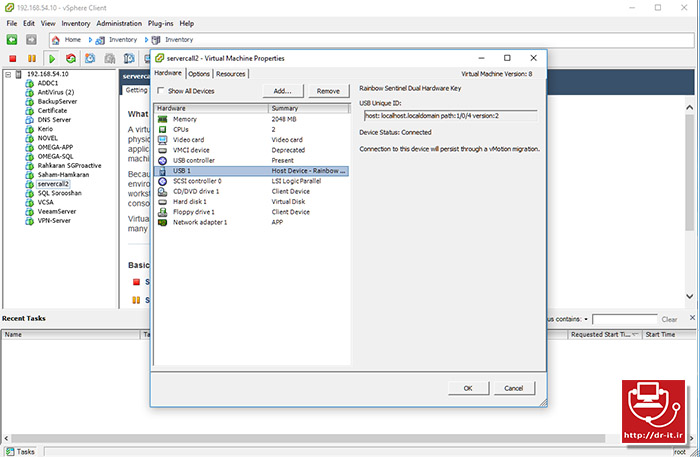

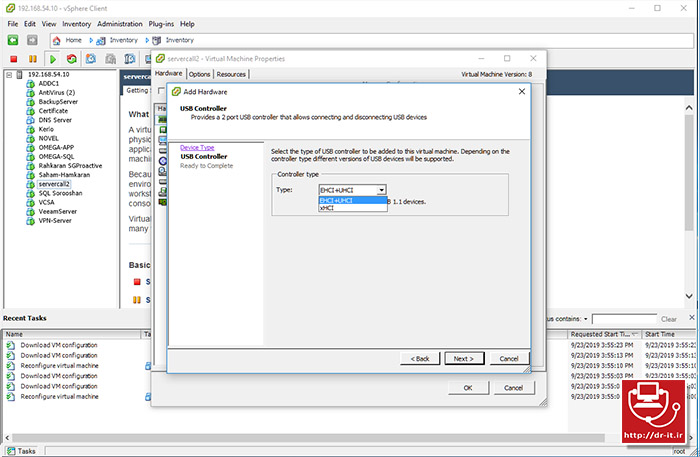

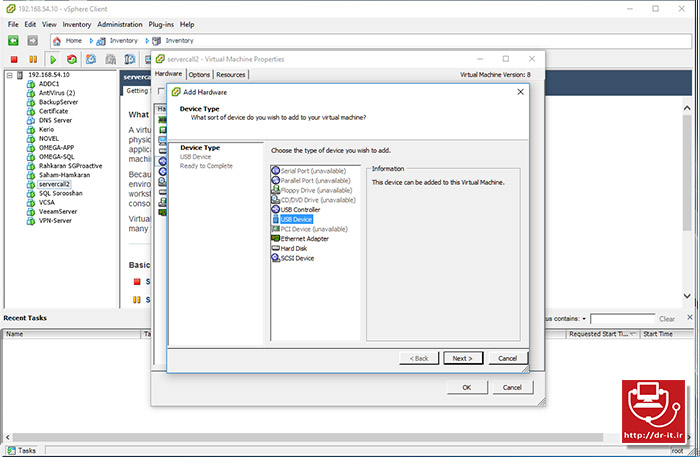

1) توی پنل مدیریت سرورهای مجازی که به نام VMware vSphere Client شناخته میشه و البته در ورژنهای جدید بر پایهی مرورگر (Browser-Based) هست، سختافزاری به نام کنترلکنندهی یو.اس.بی (USB Controller) دارید که وظیفهش شناسایی و معرفی سختافزارهایی (Devices) هست که به پورتهای یو.اس.بی (USB Ports) متصل هستن.

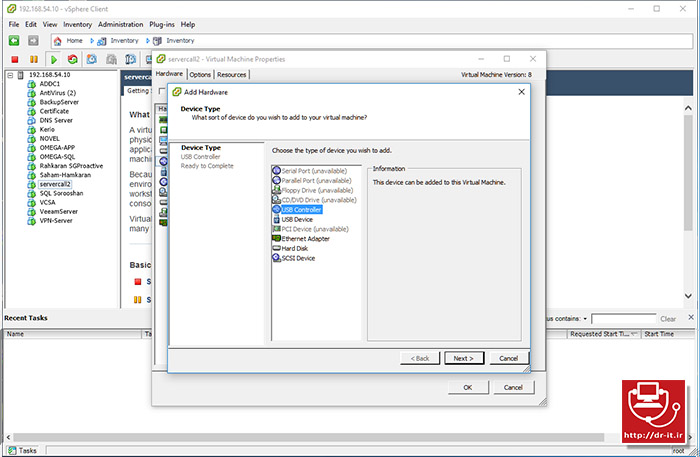

2) برای معرفی سختافزارهای یو.اس.بی (USB Devices) اول باید این کنترلکننده رو به ماشین مجازی خودتون معرفی کنید.

3) مشکلی که برای من پیش اومده بود این بود که ویندوز سرور یکی از ماشینهای مجازی (VM) من، قادر به شناسایی قفل سختافزاری نبود. به همین دلیل من اول باید اون قفل رو حذف میکردم و مجدداً نصبش میکردم. در بعضی از موارد، به دلیل مشکلات آدرسدهی سختافزاری، شما باید کنترلکنندهی یو.اس.بی (USB Controller) رو هم حذف کنید و اون رو مجدداً برای ماشین مجازی (VM) خودتون تعریف کنید. مراحل این کار رو براتون توضیح میدم:

4) اول باید وارد پنل مدیریت خودتون بشید:

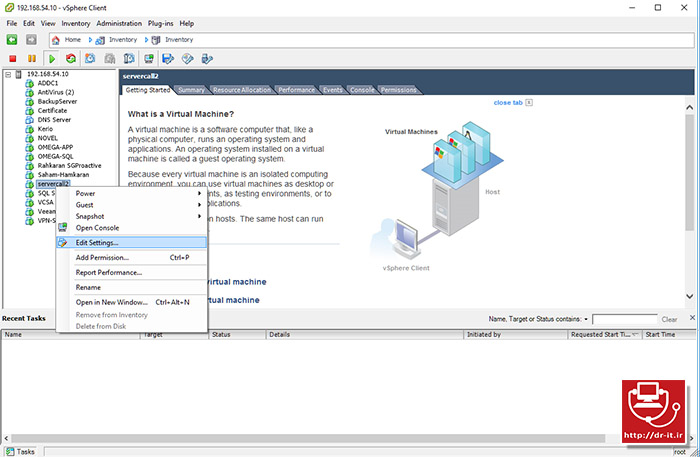

5) بعد از اون، روی ماشین مجازی (VM) مورد نظر خودتون راست کلیک کنید و گزینهی Edit Setting رو انتخاب کنید:

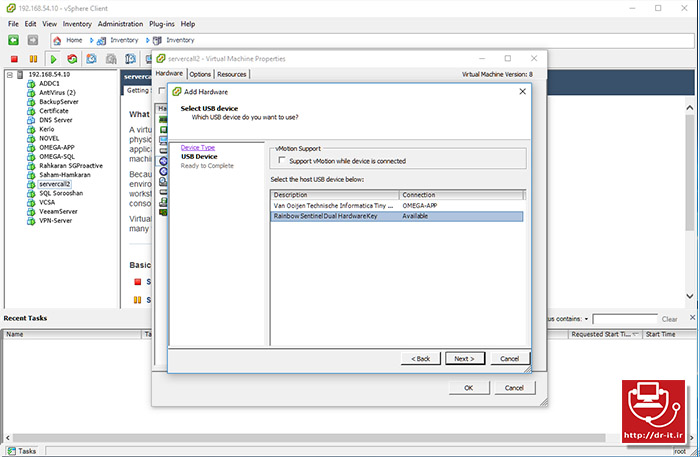

10) توی این کادر، قفلهای سختافزاری و سختافزارهای یو.اس.بی (USB Devices) که به سرور فیزیکی شما متصل هست رو بهتون نشون میده. اون قفلی که مورد نظرتون هست رو انتخاب میکنید و گزینهی Next رو میزنید و آخر سر هم Finish.

مجازی سازی

سلام!

امروز میخوام به زبان ساده مفهوم مجازیسازی (Virtualization) رو توضیح بدم. البته دوستان اهل فن و متخصصین دقت داشته باشن که این مطلب به زبان سادهست و امکان داره که از نظر فنی، ایراداتی به اون وارد باشه.

اجازه بدید که بحث رو با این جمله شروع کنم: مجازیسازی در دنیای فناوری طلاعات (IT)، به 6 دسته تقسیم میشه که من فقط یکی از این موارد رو توضیح میدم. این 6 دسته شامل این موارد میشه:

1- مجازیسازی سرور (که توضیح خواهم داد)

2- مجازیسازی دسکتاپ

3- مجازیسازی نرمافزار

4- مجازیسازی فضای ذخیره (Storage)

5- مجازی سازی ورودی/ خروجی شبکه (I/O)

6- مجازیسازی شبکه

بسیار خب! اول باید معنای واژهی «مجازیسازی» رو تعریف کنیم: به بیان ساده «مجازیسازی» یعنی منابع سیستم فیزیکی رو بین چند سیستم مجازی تقسیم کنیم؛ به طوری که بشه اونها رو در آنِ واحد مشاهده و مدیریت کرد. باز هم تعریف پیچیده بود؟ اشکالی نداره! اجازه بدید یه مثال بزنم: من یک سرور با 8 هسته پردازنده (CPU) و 16 گیگابایت حافظه (RAM) دارم. مجازی سازی یعنی اینکه بتونم سه تا سیستم عامل روی این سرور نصب کنم که به طور همزمان بتونم باهاشون کار کنم و البته منابع سیستم رو بین اونها تقسیم کنم. در واقع با استفاده از فناوری «مجازیسازی» میتونم سه تا «ماشین مجازی» تعریف کنم که برای مثال:

سیستم (الف) با 4 هسته پردازنده (CPU) و 10 گیگابایت حافظه (RAM)

سیستم (ب) با 2 هسته پردازنده (CPU) و 4 گیگابایت حافظه (RAM)

و سیستم (ج) با 2 هسته پردازنده (CPU) و 2 گیگابایت حافظه (RAM)

رو داشته باشم که روی هر کدوم از اینها یک سیستم عامل مجزا (ویندوز/ لینوکس) نصب کنم و به طور همزمان باهاشون کار کنم.

حلّه؟ به این کار میگن «مجازیسازی سرور»! به همین راحتی!

به این کار میگن «مجازیسازی سرور»! به همین راحتی!

این هم از تصویرش: