دکتر آی تی

وب سایت شخصی سهیل محمدیان- مترجم کتاب های کودکان و بزرگسالان، متخصص حوزه ی آی تی و شبکه

دکتر آی تی

وب سایت شخصی سهیل محمدیان- مترجم کتاب های کودکان و بزرگسالان، متخصص حوزه ی آی تی و شبکهمراقب ایمیلهای Unsubscription باشید!

سلام!

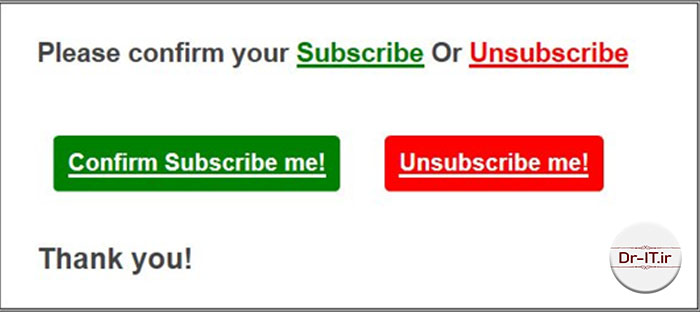

حتماً برای شما هم از این ایمیلها اومده که اگه نمیخواید عضو فلان خبرنامه باشید، یا تمایلی ندارید که از فلان سایت براتون ایمیل بیاد، روی لینک زیر کلیک کنید! این ایمیلها رو به اسم ایمیلهای Unsubscription میشناسن. وقتی که شما توی خبرنامهای عضو میشید یا توی قوانین یه سایت موافقت میکنید که خبرهای جدید از طریق ایمیل بهتون اعلام بشه، هر وقت یک ایمیلی از طرف اون سایت براتون میاد، انتهاش هم لینک Unsubscription قرار داره. امّا بعضی وقتها اینجوری نیست! شما بدون اینکه جایی عضو باشید یا با چیزی موافقت کرده باشید، از این ایمیلهای این شکلی براتون میاد:

اینجاست که دیگه قضیه خطرناک میشه. پس با «دکتر IT» همرا باشید که ببینید داستان چیه:

Scammerها با استفاده از ایمیلهای قلابی حاوی لینکهای Unsubscribe ، اقدام به شناسایی ایمیلهای معتبر کرده تا بعدها آنها را هدف حملات فیشینگ و اسپم خود قرار دهند.

مدتیست که هکرها، ایمیلهایی بسیار ساده، حاوی لینکهای Subscribe و Unsubscribe برای قربانیان خود ارسال میکنند. این ایمیلهای حاوی هیچگونه توضیحی در خصوص محتوایی که شما قرار است عضو خبرنامهی آن شوید یا عضویت خود را لغو کنید، نیستند و هکرها از این ایمیل، تنها برای تأیید متعبر بودن آدرس ایمیل استفاده میکنند تا بعدها از این آدرسها برای حملات فیشینگ و اسپم استفاده کنند.

عنوان این ایمیلها عباراتی چون «We_need your confirmation asap»، «Request, please confirm your unsubscription» و «Verification» است. متن این ایمیلها بسیار ساده بوده و مانند تصاویر بالا، تنها حاوی لینک Subscribe یا Unsubscribe هستند.

در صورت کلیک کردن بر روی لینک Subscribe یا Unsubscribe، ایمیلی حاوی متن مورد نظر هکرها به تعداد زیادی آدرس ایمیل تحت کنترل هکرها ارسال میشود و نشان میدهد که آدرس ایمیل شما معتبر است. کاربران انتظار دارند که با این حرکت، ایمیلهای بیشتری از ارسال کنندهی مورد نظر دریافت نکنند، امّا در واقع با این کار به هکرها نشان میدهند که این آدرس ایمیل معتبر بوده که در نتیجه، هکرها اقدام به monitor کردن این آدرس میکنند.

پاسخ به این ایمیلها، منجر به دریافت Spamهای بیشتر میشود

گروه BleepingComputers برای تست کردن این مورد، یک ایمیل ساختگی ایجاد کردند. پس از مدتی ایمیلهایی با مشخصات بالا دریافت شد که پس از کلیک کردن بر روی لینکهای Subscribe/ Unsubscribe، پس از چند روز با تعداد زیادی ایمیل Spam مواجه شدیم.

این تست نشان داد که این روش، یکی از روشهای مرسوم هکرها برای تأیید اعتبار ایمیلها و استفاده از آنها به عنوان طعمههای حملات بعدی Spam یا فیشینگ خواهد بود.

اگر ایمیلی دریافت کردید که بدون هیچ توضیحی تنها حاوی لینک Scribe یا Subscribe بود، توجهی به آن نکرده و آن را به عنوان ایمیل Spam علامتگذاری کنید. به یاد داشته باشید که هیچ سازمان و ارگانی چنین ایمیلهایی را بدون توضیح اضافه برای شما ارسال نخواهد کرد.

پس از این به بعد، بیشتر از قبل حواستون باشه که روی چه لینکی کلیک میکنید!

تجربهی استخراج اتریوم توسط Norton 360

دومین سلام در یک روز!

یادتون هست که چند روز پیش یه مطلب نوشتم که نرمافزار آنتیویروس Norton 360 قراره یه قابلیتی به خودش اضافه کنه که کاربر بتونه از طریق اون اتریوم استخراج کنه؟ (اگه یادتون نیست، از اینجا بخونیدش!) خب؛ امروز دیدم که تیم BleepingComputer این قابلیت رو تست کرده و نتیجهش رو روی سایتش قرار داده! پس ما هم یه نگاهی بهش میندازیم:

هفتهی گذشته شرکت NortonLifelock از انتشار قابلیت استخراج ارزرمز اتریوم توسط آنتیویروس Norton 360 خود خبر داده بود. سرانجام این قابلیت به طور رسمی در دسترس کاربران قرار گرفت. با ما همراه باشید تا تجربهی استفاده از این قابلیت را با شما به اشتراک بگذاریم.

این نکته را در ذهن داشته باشید که این قابلیت، جزیی از برنامه Norton Early Adopter Program (EAP) بوده که تنها به تعداد معدودی از کاربران اجازه میدهد به قابلیتهای جدید این نرمافزار دسترسی داشته باشند.

هفتهی گذشته، معرفی این قابلیت با عکسالعملهای زیادی مواجه شد. استخراج ارزرمز توسط یک نرمافزار آنتیویروس، عکسالعملهایی از تمسخر تا خشم به دنبال داشت. به هر حال، از آنجا که ابزارهای استخراج، کیف پولهای دیجیتال و اکثر موارد مربوط به ارزرمزها توسط نرمافزارهای آنتیویروس به عنوان تهدید شناخته میشوند، نورتون تصمیم گرفت یک راه حل امن برای استخراج ارزرمز اتریوم ارائه دهد که نیازی به خاموش کردن نرمافزارهای آنتیویروس نداشته باشد.

برای آزمایش و بررسی این قابلیت، تیم BleepingComputer یک نسخهی آنتیویروس Norton 360 را خریداری کرده و به عضویت برنامهی EAP درآمد تا بتواند این قابلیت جدید را تجربه کند.

خوب

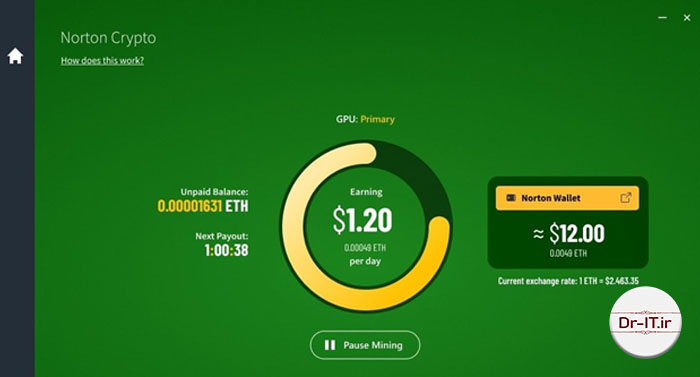

نکتهی خوب در رابطه با این قابلیت، وجود 50 میلیون کاربر آنتیویروس Norton 360 در زنجیرهی استخراج است که باعث میشود استخراج اتریوم، به سرعت و سهولت انجام گیرد.

برای استفاده از این قابلیت، باید ساکن یکی از کشورهای انگلیسیزبان باشید و یک کارت گرافیک با حداقل حافظهی 3گیگابایت، ترجیحاً مدل NVIDIA 1050 3GB یا بالاتر و یک کامپیوتر مجهز به سیستم عامل ویندوز داشته باشید. و البته عضو برنامهی EAP نورتون هم باشید!

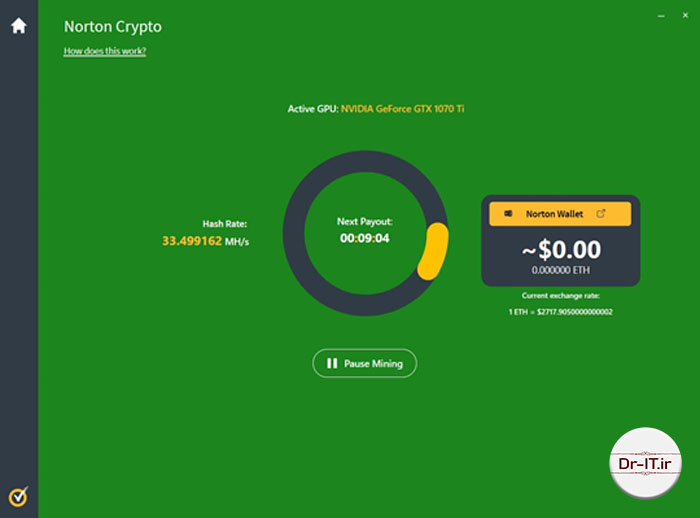

به محض قبول عضویت در برنامهی EAP نورتون و آپدیت کردن آنتیویروس Norton 360، پیام «Turn your PC’s idle time into cash» (از اوقات بیکاری کامپیوترتان پول دربیاورید) بر روی صفحهی نمایش شما به نمایش درمیآید. وقتی بر روی لینک «Show me how» کلیک کنید، صفحهی موافقت با قوانین و مقررات مربوط به این قابلیت به نمایش در میآید. پس از اعلام موافقت، صفحهی اصلی قابلیت Norton Crypto را خواهید دید که همانند تصویر زیر، میتوانید کار استخراج را آغاز کنید:

به محض شروع فرآیند استخراج، Norton Crypto از کارت گرافیک شما برای استخراج اتریوم استفاده کرده و میتوانید صدای فن خنککنندهی کارت گرافیک خود را که در حال استفاده از 100% توان خود میباشد، بشنوید.

از آنجا که این قابلیت تنها از GPU برای استخراج اتریوم استفاده میکند، افزایش سطح استفاده از CPU هنگام استفاده از این قابلیت، مشاهده نشد. بسیاری از کاربران، نگران استفاده از CPUی سیستم به هنگام فرآیند استخراج بودند که باید گفت این مورد رخ نخواهد داد.

نصب آنتیویروس Norton 360، عضویت در برنامهی EAP و آماده کردن سیستم، با احتساب ریستارت کردن کامپیوتر پس از نصب برنامه، در حدود 10 دقیقه زمان خواهد برد. با وجود سهولت انجام کار، امّا موارد و مشکلاتی وجود دارد که به آنها نیز خواهیم پرداخت.

باز هم حفرهی امنیتی VMWare!

سلام!

آقا این VMWare هم ما رو رسوا کرده، هم خودش رو!  دوباره گزارش شده که یه حفرهی امنیتی داره که اگه vCenter شما به اینترنت

دسترسی داشته باشه، هکرها میتونن خیلی راحت، به صورت Remote به سرور شما

دسترسی پیدا کنن! جالب قضیه اینجاست که چون اکثر ادمینها از طریق همین کنسول زیرساختهای شبکهشون رو مدیریت میکنن (مثل سرورها و سوییچهای مجازی و استوریجها و ...)، این داستان خیلییییی خطرناک میشه! فقط کافیه که مثل مورد قبلی، هکرها هاردهای مجازی شما رو encrypt کنن و ازتون باج بخوان! هیچی دیگه! یا باید پول رو بدین، یا باید از اول زیرساختهای شبکهتون رو ایجاد کنین!

دوباره گزارش شده که یه حفرهی امنیتی داره که اگه vCenter شما به اینترنت

دسترسی داشته باشه، هکرها میتونن خیلی راحت، به صورت Remote به سرور شما

دسترسی پیدا کنن! جالب قضیه اینجاست که چون اکثر ادمینها از طریق همین کنسول زیرساختهای شبکهشون رو مدیریت میکنن (مثل سرورها و سوییچهای مجازی و استوریجها و ...)، این داستان خیلییییی خطرناک میشه! فقط کافیه که مثل مورد قبلی، هکرها هاردهای مجازی شما رو encrypt کنن و ازتون باج بخوان! هیچی دیگه! یا باید پول رو بدین، یا باید از اول زیرساختهای شبکهتون رو ایجاد کنین!

این هم شرح اصلی خبر، به منبعیت (!) وبسایت BleepingComputer:

هکرها شدیداً به دنبال سرورهای VMware vCenter که به اینترنت متصل هستند و وصلهی امنیتی مربوط به دسترسی کنترل از راه دور (RCE) را دریافت نکردهاند، هستند. این حفره که وصلهی امنیتی مربوط به آن چند روز پیش توسط شرکت VMware ارائه شد، بر روی تمام سرورهای vCenter وجود دارد. فعالیتهای هکرها در خصوص پیدا کردن سرورهای آسیبپذیر، روز جمعه 4 ژوئن 2021 (مصادف با 14 خرداد 1400 هجری شمسی!) توسط شرکت امنیتی Bad Packets کشف و روز شنبه نیز توسط کوین بیمونت، متخصص امنیت شبکه تأیید شد.

محققین حوزهی امنیت نیز کد PoC مربوط به این حفرهی امنیتی که از راه دور (RCE) اجرا میشود و حفرهی امنیتی VMware vCenter را هدف میگیرد، با نام CVE-2021-21985 توسعه داده و منتشر کردند. با توجه به آمار موتور جستجوی تخصصی دستگاههای متصل به اینترنت (shodan) در حال حاضر، هزاران سرور vCenter از طریق اینترنت در دسترس بوده که میتوانند از طریق این حفرهی امنیتی، به راحتی آلوده شوند.

پیشتر نیز، پس از معرفی کد PoC دیگری توسط محققین امنیت که مشکل امنیتی RCE مربوط به سرورهای vCenter را معرفی کردهبود (CVE-2021-21972)، هکرها به طور گسترده به دنبال سرورهای آسیبپذیر بودند.

مهاجمین ناشناس میتواند از راه دور، با استفاده از حملاتی نه چندان پیچیده و بینیاز از حضور کاربر، از این حفرهی امنیتی سوءاستفاده کنند. از آنجا که واحد IT و Adminهای شبکه از سرور VMware vCenter برای کنترل سرورها و زیرساختهای شبکهی خود استفاده میکنند، در صورت موفقیتآمیز بودن این حمله، هکرها توانایی کنترل تمامی شبکهی قربانی را خواهند داشت.

شرکت VMware اعلام کرده است: «vSphere Client (HTML5) به دلیل عدم وجود اعتبارسنجی ورودی در پلاگین Virtual SAN Health که به صورت پیشفرض در vCenter فعال بوده، دارای حفرهی امنیتی کنترل از راه دور میباشد. پلاگین Virtual SAN Health، بدون توجه به وجود یا عدم وجود vSAN در مجموعه، به طور پیشفرض در تمامی سرورهای vCenter فعال است.»

شرکت VMware پس از ارائهی وصلهی امنیتی که به دنبال تأیید حفرهی امنیتی CVE-2021-21985 ارائه شده بود، اعلام کرد: «این آپدیت، آسیبپذیری امنیتی سرورها را رفع خواهد کرد و باید در اولین فرصت، بر روی سرورها نصب گردد. این حفرهی امنیتی، فارغ از وجود vSAN، به تمامی کاربران شبکه اجازه میدهد که به سرور vCenter دسترسی پیدا کنند.»

* امکان وقوع حملات باجافزاری

شرکت VMware به مشتریان خود هشدار داد که به دلیل امکان وقوع حملات باجافزاری از این طریق، فوراً اقدام به آپدیت سیستمهای خود کنند. برای نشان دادن اهمیت نصب وصلهی امنیتی vCetner در اولین فرصت ممکن، باید به این نکته اشاره کرد که چندی پیش، وجود حفرهی امنیتی مشابه در محصولات VMware باعث آلوده شدن شبکههای مهمی به باجافزارها شده بود.

گروههای باجافزاری مختلفی مانند Darkside، RansomExx، و Babuk Locker پیشتر از طریق حفرهای امنیتی موجود در VMware و ESXi اقدام به رمزنگاری (encrypt) هارددیسکهای سازمانهای مختلفی کرده بودند.

در خصوص باجافزارها، شرکت VMware پیشنهاد میدهد: «هنگامی که صحبت از باجافزارها به میان میآید، بهتر است فرض کنیم که مهاجمین هماکنون نیز در قسمتی از شبکه، بر روی دسکتاپ و یا حتی در حال کنترل یک کاربر هستند. به همین دلیل است که ما تأکید میکنیم به محض ارائهی یک وصلهی امنیتی، اقدام به نصب آن کنید.»

شرکت VMware برای کاربرانی که قادر نیستند به سرعت اقدام به نصب وصلهی امنیتی مورد نظر کنند، در وبسایت خود (غیر فعال کردن پلاگینها) مراحل غیرفعال کردن این پلاگین را قرار داده که کاربران را از حملات احتمالی مهاجمین محافظت کند.

خلاصه اینکه خیلی مراقب باشین!

استخراج رمزارز اتریوم از طریق آنتیویروس Norton 360

سلام!

از امروز، میخوام یه بخش خبری هم اضافه کنم به وبلاگ! البته از اونجا که این مطالب توسط من ترجمه میشه و جاهای دیگه هم استفاده میشه، پس مجبورم زبان خودم رو بذارم کنار و به طور رسمی ترجمهش کنم!

و امّا خبر امروز؛ اینکه هفتهی پیش شرکت نورتون (Norton) اعلام کرد که از حالا به بعد، میخواد توی آنتیویروس Norton 360 خودش یه قابلیتی رو اضافه کنه که به کاربر اجازه بده اقدام به استخراج ارزرمزِ اتریم (Ethereum) کنه!!! و امّا مشروح خبر (!):

شرکت NortonLifelock امکان جدیدی به نرمافزار آنتیویروس Norton 360 اضافه کرده که کاربران را قادر میسازد اقدام به استخراج ارزرمز اتریوم کنند. این شرکت، این امکان را اقدامی در جهت «حفاظت» از کاربران در برابر بدافزارهای استخراج ارزرمزها میداند.

این قابلیت جدید «Norton Crypto» نام داشته و از فردا (3 ژوئن 2021) در دسترس تمامی کاربران Norton 360 که به طور قانونی در این سایت ثبتنام کردهاند، قرار خواهد گرفت.

زمانی که قابلیت Norton Crypto فعال شود، این نرمافزار از کارت گرافیک (GPU) کاربر در جهت استخراج اتریوم استفاده کرده و اتریومهای استخراج شده را در کیف پول نورتون در فضای ابری دخیره میکند.

هنوز مشخص نیست که آیا استخراج اتریوم از این طریق به صورت مجزا توسط هر کاربر صورت خواهد گرفت یا به صورت اشتراکی (pool) توسط تمامی کاربران انجام خواهد شد که امکان استخراج این ارزرمز را بیشتر کند.

از آنجا که مشکلات استخراج اتریوم توسط هر کاربر به صورت مجزا بسیار بالاست، کاربران ترجیح میدهند که به صورت اشتراکی (pool) از منابع خود استفاده کنند تا امکان استخراج اتریوم را بالاتر ببرند. در صورتی که شرکت Norton اقدام به ایجاد pool در راستای استخراج اتریوم کردهباشد، احتمالاً درصدی از اتریومهای استخراج شده را برای خود خواهد اندوخت که در این صورت، این قابلیت جدید، باعث درآمدزایی برای شرکت خواهد شد.

ابزارهای استراج ارزرمز و نرمافزارهای وابسته به آن، همواره توسط نرمافزارهای آنتیویروس به عنوان تهدید شناخته میشوند که شرکت Norton با معرفی این قابلیت جدید اعلام کرده که کاربران قادرخواهند بود بدون نگرانی بابت از دست دادن امنیت خود، اقدام به استخراج ارزرمز کنند.

وینسنت پیلت، مدیر عامل NortonLifeLock اظهار داشت: «از آنجا که بحث ارزرمزها دارد به بخش مهمی از زندگی کاربران تبدیل میشود، ما تصمیم گرفتیم این ابزار را از طریق Norton، نرمافزاری که به آن اطمینان دارند، در اختیار آنها قرار دهیم. قابلیت Norton Crypto مثالی دیگر از تلاشهای ما در جهت افزایش سطح امنیت فضای مجازی کاربران ما در تمامی موارد مربوط به زندگی دیجیتال آنهاست.»

البته امکان دارد که کاربران Norton 360 با فعالسازی این قابلیت، در انتهای فصل با مشکلاتی در خصوص مباحث مالیاتی روبهرو شوند. در ایالات متحده، استخراج ارزرمزها جزو فعالیتهای مشمول قانون مالیات به حساب میآید و استخراجکنندگان میبایست گزارش درآمد و مالیات خود را به دولت ارائه دهند.

جالب بود؛ نه؟ فعلاً خداحافظ!

فعلاً خداحافظ!

اولین نوشته ی سال 1400!

سلام!

این مدت درگیری های شغلیم خیلی زیاد بود. اون قدر زیاد که از شرکت قبلی استعفا دادم!

الان ( یعنی از اول خرداد) وارد یک مجموعه ی دیگه شدم که کم کم بیشتر باهاشون آشنا می شیم!

خلاصه بگم از وقتی که اومدم این جا، فهمیدم که چقدر چیزی بلد نیستم! در صورتی که در محل کار قبلی، از نظر کامپیوتر و شبکه، روی سرم قسم می خوردن!

فعلاً پیش بریم و ببینیم که این تغییرات، به کجا خواهد انجامید.

خداحافظ!